SAE (Society of Automotive Engineers) è un’organizzazione americana che opera nei settori dell’automotive, aerospaziale e dei veicoli commerciali e ha come mission “Promuovere la conoscenza e le soluzioni della mobilità a beneficio dell’umanità”. Molto conosciuta anche per aver definito l’unità di misura della potenza “cavallo vapore americano”, la SAE ha pubblicato lo scorso anno una versione aggiornata della propria tassonomia dei termini relativi ai sistemi di guida autonoma, ne ha fissato una più precisa definizione ed ha riorganizzato le tipologie dei veicoli a seconda del livelli di autonomia raggiunti:

- Level Zero: No Automation

Veicoli completamente meccanici in cui ogni aspetto della guida è nelle mani del conducente umano - Level One: Driver Assistance

Veicoli che utilizzano componenti elettroniche per agire su quelle meccaniche del mezzo a seconda delle indicazioni del conducente umano - Level Two: Partial Automation

Il conducente è ancora completamente responsabile della guida ma i veicoli dispongono di alcune funzioni che lo assistono. Esempi tipici di queste funzioni sono l'”Adaptive Cruise Control”, per il supporto del conducente al rispetto della distanza dal veicolo che lo precede, e l'”Autonomous Emergency Breaking”, per la frenata assistita d’emergenza in caso di impatto imminente. - Level Three: Conditional Automation

Il veicolo è in grado di sterzare, accelerare e decelerare in risposta al monitoraggio delle condizioni intorno al veicolo. Un esempio di questo tipo di supporto è l’autonomia di guida nel traffico, in coda o in autostrada, rimanendo in corsia. - Level Four: High Automation

Il veicolo è tecnicamente in grado di viaggiare senza intervento umano. Il conducente può, e deve, prendere il controllo del mezzo in particolari condizioni. - Level Five: Full Automation

Il veicolo è completamente autonomo ed in grado di gestire tutte le condizioni di guida. Gli umani possono essere considerati esclusivamente passeggeri. - difficoltà dovute alle troppo stringenti richieste sui tempi di rilascio e produzione

- difficoltà a sviluppare un’importante “cyber-capability” aziendale e ad integrarla nei processi fin dalla progettazione

- difficoltà a reperire le risorse, umane ed economiche

- difficoltà a richiedere verifiche puntuali o certificazioni ai produttori delle singole componenti

- difficoltà ad inserire procedure e verifiche di sicurezza durante i processi di produzione rimandandole, troppo spesso, soltanto in fase di pre-commercializzazione quando è più complesso risolvere le problematiche rilevate

Secondo questa schematizzazione, la maggior parte dei veicoli a guida autonoma attualmente autorizzati a circolare o in sperimentazione ricade nel livello 4, “High Automation”.

Una delle metafore oggi più utilizzate per parlare di questo tipo di veicoli è quella del “computer su ruote”. Anche se può risultare piuttosto evocativa, questa immagine non è sufficientemente rappresentativa poiché si è già raggiunto un livello di complessità maggiore. I veicoli hanno infatti a bordo una molteplicità di “computer”, ognuno utilizzato per compiti specifici, che possono comunicare tra loro e per questo sono interconnessi in una rete, piuttosto articolata, tutta interna alla vettura. In questo senso, quindi, l’auto più che un computer su ruote dovrebbe essere immaginato come una “infrastruttura su ruote”.

Inoltre, la necessità di dotare le auto di funzioni e servizi sempre più evoluti ha rapidamente comportato l’esigenza di connetterle anche col mondo esterno, in rete. L’apertura dei sistemi tecnologici a bordo auto ha rapidamente messo in evidenza tutte le inadeguatezze tipiche di un improvviso cambio di contesto. I sistemi interni, infatti, hanno un’altissima affidabilità funzionale ma inizialmente non sono stati progettati pensando alla sicurezza in uno scenario così aperto ed interconnesso. Sono quindi molto più resistenti a guasti o malfunzionamenti che al verificarsi di veri e propri attacchi, proprio mentre il crescente livello di autonomia dei veicoli ne sta facendo aumentare in modo esponenziale la complessità, sia per dotazione hardware che in quantità e tipologia di software utilizzato. In termini di cyber security, si può dire che è rapidamente aumentata la “superficie di attacco“, cioè il numero di punti in cui un attaccante può potenzialmente agire. Tanto per avere una stima molto approssimativa della quantità di software utilizzato in un’auto moderna, si può indicare un valore di riferimento tra 100 e 150 milioni di righe di codice. Per un’auto del 2010, la stima era di circa 10 milioni, già molto più di quanto richiesto per un F35.

Uno degli esempi pubblicamente più noti della vulnerabilità della sicurezza di un’auto, forse tra i più clamorosi, è stato presentato già nel 2015. Due ricercatori, riuscirono a dimostrare di essere in grado di prendere il controllo del veicolo da remoto, utilizzando il proprio computer di casa connesso ad internet e di poterlo fare “prendendo in ostaggio” il giornalista che li avrebbe intervistati, durante il suo viaggio per raggiungerli. La serie di modelli vulnerabili era già commercializzata e molto diffusa ed il produttore predispose rapidamente un aggiornamento che, però, doveva essere installato manualmente agendo su ogni singola vettura, richiamandola.

È più recente la notizia della scoperta di una nuova grave vulnerabilità che consente agli attaccanti di prendere completamente il controllo dei veicoli che utilizzino un particolare sistema di sicurezza. Alcuni ricercatori hanno infatti dimostrato quanto sia stato piuttosto semplice sfruttare le vulnerabilità di almeno due software, molto diffusi e piuttosto costosi, il cui utilizzo paradossalmente è fortemente consigliato proprio per rafforzare le soluzioni di sicurezza di serie delle auto. Una prima stima dell’impatto è di oltre 3 milioni di veicoli resi completamente tracciabili in tempo reale, via gps, di cui l’attaccante può conoscere anche marca e modello (quindi filtrare quelli più appetibili) e gestire molte funzioni tra le quali l’apertura e la chiusura, l’attivazione e disattivazione del sistema di allarme e l’immobilizer.

Il percorso verso la realizzazione di veicoli autonomi è in continua evoluzione e passi fondamentali sono lo sviluppo della capacità di comunicazione e di scambio dati, sia tra veicoli “vehicle-to-vehicle” (V2V) che con le infrastrutture “vehicle-to-infrastructure” (V2I). Il numero di sensori e tecnologie a bordo dei veicoli aumenta e genera quindi una quantità sempre maggiore di dati che non riguardano più esclusivamente la manutenzione e l’affidabilità del mezzo. In questo contesto è quindi facile comprendere quanto non sia corretto considerare la sicurezza nel settore automotive esclusivamente una questione di “safety & security” senza considerare le forti implicazioni in ambito “privacy e controllo”.

Qualora i veicoli non abbiano un elevato livello di autonomia, dai dati che producono possono essere dedotte le abitudini di guida dei singoli conducenti umani, quanto ognuno ami andare veloce, le infrazioni più ricorrenti, si potrebbe avere una stima dei riflessi del conducente o indicazioni sui percorsi più frequenti. Sui sistemi del veicolo, inoltre, possono essere stati memorizzati codici di controllo per l’accesso ad aree riservate o per l’apertura automatica di cancelli e ingressi ai garage, oppure sistemi di sblocco per posti auto riservati. Anche se il veicolo non è connesso, molte di queste informazioni possono essere scaricate ad ogni rientro in officina ed essere disponibili per i meccanici locali o, potenzialmente, anche comunicate alla casa produttrice del mezzo e della componentistica, o a terze parti.

Per le auto connesse in rete, i dati generati possono essere trasmessi al di fuori del veicolo e possono essere utilizzati anche in tempo reale per tracciare spostamenti, orari ed abitudini di guidatori e passeggeri; quante persone ci siano mediamente a bordo ed in quali tratti, se ci siano bambini sui sedili posteriori. Si stima che già oggi un’auto moderna produca complessivamente più di 25 giga di dati ogni ora. Da queste informazioni possono essere dedotte indicazioni sulle persone che utilizzano i veicoli. Questi tipi di dato sono raccolti continuamente e si prestano ad analisi su base temporale i cui risultati possono essere sorprendenti. Ad esempio, possono potenzialmente anche consentire di stimare se e quali dei passeggeri stiano ingrassando.

Per di più, è sempre più abituale per gli utenti connettere lo smartphone alla propria auto. In tal modo molte delle informazioni del cellulare possono essere replicate nella memoria del veicolo e rubriche, storico delle chiamate ed i messaggi interpretati dai lettori automatici possono rimanere lì o continuare a sincronizzarsi. Anche queste informazioni, se non trasmesse o condivise in tempo reale nel cloud del fornitore di servizi dell’auto, sono potenzialmente disponibili agli operatori ad ogni visita in officina. La privacy, ancora una volta, si dimostra uno dei temi centrali nella progettazione di sistemi e soluzioni, quindi anche in ambito automotive.

Considerando questi scenari e la mancanza di dati recenti e puntuali circa le reali capacità raggiunte dalle industrie del settore automotive nella gestione del tema della cybersecurity, SAE e Synopsys hanno commissionato un sondaggio mirato a raccogliere indicazioni utili ad approfondire le proprie analisi sul tema coinvolgendo direttamente un elevato numero di professionisti della sicurezza e ingegneri nel settore automobilistico: “Securing the Modern Vehicle: A Study of Automotive Industry Cybersecurity Practices“. La realizzazione dello studio si è concretizzata interpellando tecnici ed organizzazioni del settore presenti in tutto il mondo, per la maggior parte americani (circa il 60%) ma anche europei (circa il 12%) ed asiatici (circa 8%). Oltre il 60% dei professionisti consultati lavora in aziende del settore di grandi e medie dimensioni (non meno di 5.000 dipendenti).

Gli autori sottolineano che, di fatto, il tema della cybersecurity è relativamente nuovo, l’argomento è molto trattato ma forse ancora non sufficientemente. In effetti, alcuni dei risultati dello studio risultano piuttosto spiazzanti e nella stessa presentazione del report gli autori hanno esplicitamente tenuto a sottolineare che lo scopo dello studio non è spaventare ma, piuttosto, la documentazione prodotta dovrebbe essere utilizzata come strumento di supporto per una governance più efficace. Tecnologie di sicurezza e best practices, sia tecniche che organizzative, sono infatti già note e diffuse in altri ambiti (IT, energy e banking, ad esempio) e dovrebbero essere rapidamente adottate ed integrate nei processi di progettazione, di implementazione e della supply chain anche nel contesto dell’automotive. I principi cardine sono infatti ormai consolidati: condividere ed utilizzare standard aperti “Use Open Standard”, minimizzare soluzioni proprietarie poco verificate, evitare un approccio alla sicurezza basato sul nascondere informazioni “Avoid Security Through Obscurity”, non assumere l’esistenza di risorse o servizi sicuri per definizione “Incorrect To Assume a Secure Perimeter”, progettare sistemi aperti “Open Design” e applicare metodi di segregazione tra componenti e servizi “Separation of Privilege”.

Un ulteriore documento di analisi “Global Automotive Cybersecurity Report 2019”, pubblicato da Upstream Auto, propone informazioni che dipingono uno scenario molto simile.

Alcuni dei risultati dei report

Una delle problematiche di maggior impatto sulla sicurezza in ambito automotive, sia per quanto riguarda i veicoli connessi che gli autonomi, è quella relativa allo sviluppo del software, dalla progettazione alla realizzazione e per tutta la durata del suo ciclo di vita. In un veicolo, le tipologie di componenti software sono molte ed operano a livelli estremamente diversificati, dai programmi applicativi di interfaccia con gli utenti a quelli dei sistemi di infotainment; dai software di sistema per la gestione delle varie componenti meccaniche (sterzo, freni, accelerazione, scarichi…) a quelli di comunicazione tra le componenti interne e con l’esterno (Wi-Fi, Bluetooth…). A complicare ulteriormente questo eterogeneo scenario vi è l’elevatissimo numero di componenti hardware realizzati da una pletora di fornitori, esterni alle aziende produttrici dei veicoli, con la loro dotazione di software, spesso ulteriormente di terze parti.

Per questi motivi, più dell’84% degli intervistati si è dichiarato fortemente preoccupato delle problematiche di sicurezza ed ha sottolineato come siano palesi le difficoltà a mantenere il passo con le tecnologie continuamente in evoluzione. Circa un terzo delle persone coinvolte nello studio ha dichiarato che le proprie organizzazioni non hanno un programma o un team di cybersecurity stabile dedicato alla produzione e oltre il 60% ammette di verificare le vulnerabilità al massimo della metà delle componenti hardware e del software utilizzato. Questa situazione sembra essere il risultato di una serie di fattori:

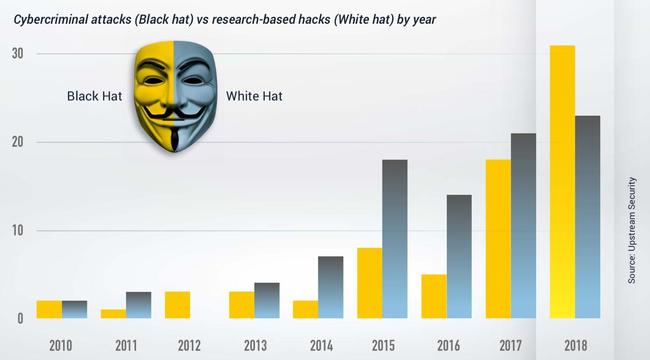

Il report evidenzia come, nel tempo, siano cambiate anche le dinamiche che hanno portato alla scoperta di problematiche di sicurezza. La disponibilità di un numero sempre maggiore di veicoli smart, l’aumento delle loro tipologie e delle funzionalità hanno naturalmente fatto registrare un vistoso aumento del numero complessivo di segnalazioni di problemi da parte di ricercatori “white hat”, tipicamente in “responsible disclosure“.

Al contempo, però, sono cresciuti rapidamente anche i casi di scoperta e sfruttamento di problemi di sicurezza da parte di attaccanti o gruppi organizzati, “black hat”. Nell’ultimo anno gli attacchi di questo ultimo tipo sono risultati addirittura i più numerosi ed il trend sembra confermato anche nei primi mesi del 2019. (Si vedano i grafici in coda all’articolo).

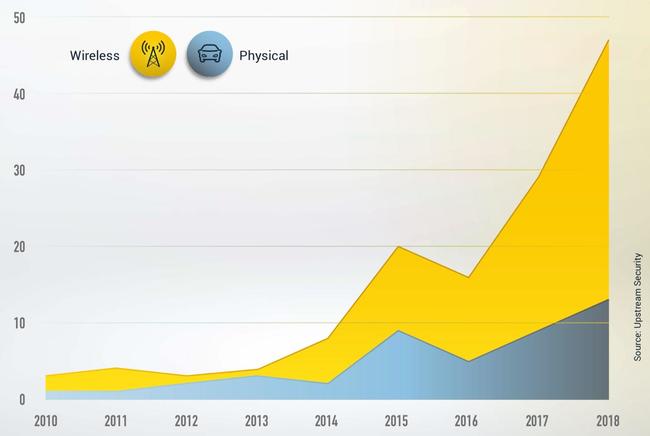

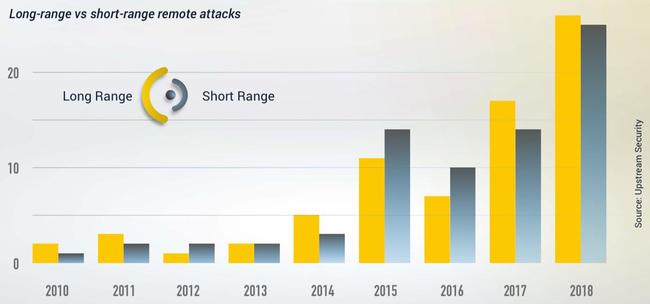

Gli attacchi ai veicoli vengono quasi sempre immaginati come “attacchi fisici” per i quali occorre avere accesso ad un’auto o per lo meno averla fisicamente identificata “attacchi di prossimità”. In realtà, più del 90% degli attacchi malevoli registrati non è di tipo fisico. Lo studio evidenzia inoltre come più del 40% degli attacchi “malevoli” non abbia avuto come bersaglio direttamente i veicoli quanto, piuttosto, l’ecosistema delle infrastrutture tecnologiche cui i veicoli sono connessi. Le tecniche di attacco, più utilizzate, sono quelle tipicamente utilizzate per scardinare le protezioni informatiche e non richiedono accesso fisico ai veicoli. Ciò sembra dimostrare che i dati di veicoli e proprietari siano considerati molto appetibili ed abbiano un mercato. L’accesso abusivo ed il furto di questi dati, purtroppo, viene spesso scoperto solo molto tempo dopo che si è verificato.

Infine, per tutte le componenti software dei veicoli è necessario progettare e realizzare un sistema di gestione degli aggiornamenti, sia per la soluzione delle eventuali problematiche rilevate, sia per implementare nuove funzionalità dei veicoli o per ottemperare a nuove disposizioni di legge. Il processo della distribuzione degli aggiornamenti è quindi cruciale. Al momento soltanto poco più di un terzo degli intervistati dichiara di avere soluzioni tecnologiche per la distribuzione degli aggiornamenti OTA “Over the Air”, quasi tutti gli altri contano di poterne disporre entro cinque anni.

—————

(Immagine inizio pagina: “Google thinks they’re so smart! Self driving cars of the future, circa 1960” da Flickr)

—————